dicembre 09, 2021 - Kaspersky Lab

Comunicato Kaspersky: nel 2021 gli attacchi ransomware mirati in Italia sono aumentati dell’81%

L’Incident Response (IR) avviene quando le aziende si rivolgono ad un team di esperti in seguito ad una violazione allo scopo di limitare i danni e impedire la diffusione dell’attacco. Le attività di IR di #Kaspersky vengono gestite dal Global Emergency Response Team (GERT) e sono riservate alle organizzazioni di medie e grandi dimensioni. Da gennaio a novembre 2021, quasi un incidente di sicurezza su due gestito dal GERT (ossia quasi il 50% di tutte le richieste IR) era collegato ad un ransomware, con un incremento di quasi 12 punti percentuali rispetto al 2020. Guardando all’Italia, nei primi 11 mesi del 2021 il numero totale degli attacchi ransomware mirati è quasi raddoppiato rispetto allo stesso periodo dell’anno precedente, aumentando dell'81%. Questi sono alcuni dei risultati più importanti emersi dalla Kaspersky’s Story of the Year: Ransomware in the Headlines. La Story of the Year 2021 esamina in modo approfondito l'attuale panorama dei ransomware e chiarisce cosa aspettarsi dal 2022. Fa parte della serie annuale del Security Bulletin di #Kaspersky, che esamina i trend di sicurezza più critici dell’anno appena trascorso.

I ransomware sono stati protagonisti assoluti del panorama di #cybersecurity del 2021 con attacchi rivolti persino a gasdotti e servizi sanitari nazionali. Gli operatori di ransomware hanno perfezionato il loro arsenale concentrandosi su un minor numero di attacchi rivolti a organizzazioni di alto profilo e usufruendo di un intero ecosistema sotterraneo che supporta le attività dei gruppi criminali.

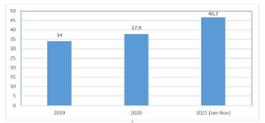

Per i primi 11 mesi del 2021, la percentuale di richieste IR elaborate dal team GERT di #Kaspersky è stata del 46,7% contro il 37,9% di tutto il 2020 e il 34% del 2019. Guardando all’Italia, nello stesso periodo, il numero di attacchi ransomware mirati è quasi raddoppiato rispetto allo stesso periodo dell’anno precedente, aumentando dell'81%.

Percentuali richieste IR relative a ransomware

Gli obiettivi più comuni di questi attacchi sono stati quelli rivolti ai settori governativo e industriale. Nel 2021, infatti, gli attacchi rivolti a queste organizzazioni hanno compromesso quasi il 50% di tutte le richieste IR relative ai ransomware. Altri bersagli molto colpiti sono stati il settore IT e le istituzioni finanziarie.

Tuttavia, tenuto conto che gli operatori di ransomware hanno iniziato a richiedere riscatti più onerosi e a puntare ad obiettivi di alto profilo, si sono trovati ad affrontare una crescente pressione da parte di politici e forze dell'ordine, e per questo motivo hanno dovuto incrementare l'efficienza dei loro attacchi. Come conseguenza, gli esperti di #Kaspersky hanno individuato due importanti tendenze che diventeranno molto comuni nel 2022. In primo luogo, è probabile che i gruppi criminali di ransomware costruiscano più frequentemente build Linux di ransomware per massimizzare la superficie di attacco: questo è già accaduto con gruppi come RansomExx e DarkSide. Inoltre, gli operatori ransomware inizieranno a concentrarsi maggiormente sul "ricatto finanziario". Questa tecnica consiste nel minacciare di far trapelare informazioni sensibili sulle società vittime dell’attacco per far crollare i prezzi delle loro azioni, come ad esempio durante eventi finanziari critici. Ad esempio i criminali potrebbero sfruttare le fusioni o le acquisizioni delle aziende, o divulgare informazioni su eventuali piani delle imprese di diventare pubbliche. Quando le aziende si trovano in uno stato finanziario così vulnerabile è più probabile che paghino il riscatto.

“Abbiamo iniziato a parlare dei cosiddetti Ransomware 2.0 nel 2020, e quello che abbiamo visto nel 2021 è stato lo sviluppo di una nuova era di questo tipo di malware. Gli operatori di ransomware non stanno solo crittografando i dati; li stanno anche rubando da obiettivi critici su larga scala e stanno minacciando di divulgare queste informazioni nel caso in cui le vittime si rifiutino di pagare. Questa tipologia di minaccia sarà molto popolare anche per il prossimo anno", ha commentato Vladimir Kuskov, Head of Threat Exploration di #Kaspersky.

"Allo stesso tempo, ora che i ransomware appaiono anche sulle prime pagine dei giornali, le forze dell'ordine stanno lavorando duramente per abbattere i gruppi criminali più prolifici, come è successo quest'anno con DarkSide e REvil. Il ciclo di vita di queste bande si sta accorciando sempre di più e ciò significa che nel 2022 dovranno perfezionare le loro tattiche per continuare ad essere redditizie, soprattutto se alcuni governi renderanno illegale il pagamento di riscatti, una misura che al momento è in discussione", ha aggiunto Fedor Sinitsyn, security expert di #Kaspersky.

Ulteriori informazioni su #Kaspersky Security Bulletin’s Story of the Year: Ransomware in the Headlines sono disponibili su Securelist.

Due esperti del team Global Research and Analysis (GReAT) di #Kaspersky, Dmitry Galov e Leonid Bezvershenko, spiegano il modus operandi dei gruppi criminali di alto profilo e cosa li porta a sciogliersi nel video: "The Lifecycle of Ransomware Gangs", disponibile a questo link.

Per proteggere la propria azienda dai ransomware, gli esperti di #Kaspersky consigliano di:

Non esporre i servizi di desktop remoto (RDP) alle reti pubbliche a meno che non sia assolutamente necessario, e proteggerli sempre con password complesse.

Installare sempre le patch disponibili per le soluzioni VPN commerciali che forniscono l'accesso ai dipendenti da remoto e agiscono da gateway nella rete.

Mantenere sempre aggiornati i software su tutti i dispositivi per evitare che i ransomware sfruttino le loro vulnerabilità.

Focalizzare la strategia di difesa sul rilevamento dei movimenti laterali e sull'esfiltrazione di dati su internet. Prestare particolare attenzione al traffico in uscita per rilevare le connessioni dei criminali informatici. Eseguire regolarmente il backup dei dati e assicurarsi di potervi accedere rapidamente in caso di emergenza. Utilizzare le informazioni più recenti di Threat Intelligence per essere sempre al corrente dei TTP utilizzati dai threat actor.

Utilizzare soluzioni come Kaspersky Endpoint Detection and Response e il servizio Kaspersky Managed Detection and Response che aiutano a identificare e fermare gli attacchi nelle loro fasi iniziali, prima che gli attaccanti raggiungano i loro obiettivi.

Per proteggere l'ambiente aziendale, fare formazione ai dipendenti. Possono essere utili dei corsi di formazione dedicati, come quelli forniti in Kaspersky Automated Security Awareness Platform. Una lezione gratuita su come proteggersi dagli attacchi ransomware è disponibile a questo link.

Utilizzare una soluzione affidabile per la sicurezza degli endpoint, come Kaspersky Endpoint Security for Business, basata sulla prevenzione degli exploit, il rilevamento del comportamento e un motore di risoluzione dei problemi in grado di annullare le azioni dannose. KESB dispone anche di meccanismi di autodifesa che possono impedirne la rimozione da parte dei criminali informatici.

Condividi

Condividi Condividi via mail

Condividi via mail  Automotive

Automotive Sport

Sport Events

Events Art&Culture

Art&Culture Design

Design Fashion&Beauty

Fashion&Beauty Food&Hospitality

Food&Hospitality Tecnologia

Tecnologia Nautica

Nautica Racing

Racing Excellence

Excellence Corporate

Corporate OffBeat

OffBeat Green

Green Gift

Gift Pop

Pop Heritage

Heritage Entertainment

Entertainment Health & Wellness

Health & Wellness